物联网(IoT)正在努力拯救生命,改善健康,削减制造成本,为“智能”家庭带来前所未有的便利等等。但随着全球物联网支出预计将达到今年是7450亿美元预期的连接物联网设备的数量到2020年达到300亿在美国,任何使用这些设备的人都面临着确保数据系统安全的新挑战。

“IOT部署的性质使它们特别难以防止网络威胁,”451次研究中的互联网互联网互联网互联网副总裁Brian Partridge表示。

他指出,IOT项目经常跨越操作技术(OT)和必要的IT系统。

他说:“当这些领域在物联网的驱动下聚集在一起时,整个攻击面就会呈指数增长。”

IoT在没有内置的标准安全机制的情况下启动,然后像拍摄一样起飞。许多想要利用物联网技术的企业担心其可能在整个企业中大幅扩展攻击向量。这Ponemon Institute上个月报道与物联网相关的数据泄露急剧增加,从2017年的15%上升到26%,而这些数据仅仅代表了公司知道的数据泄露。

数十亿网络入口点

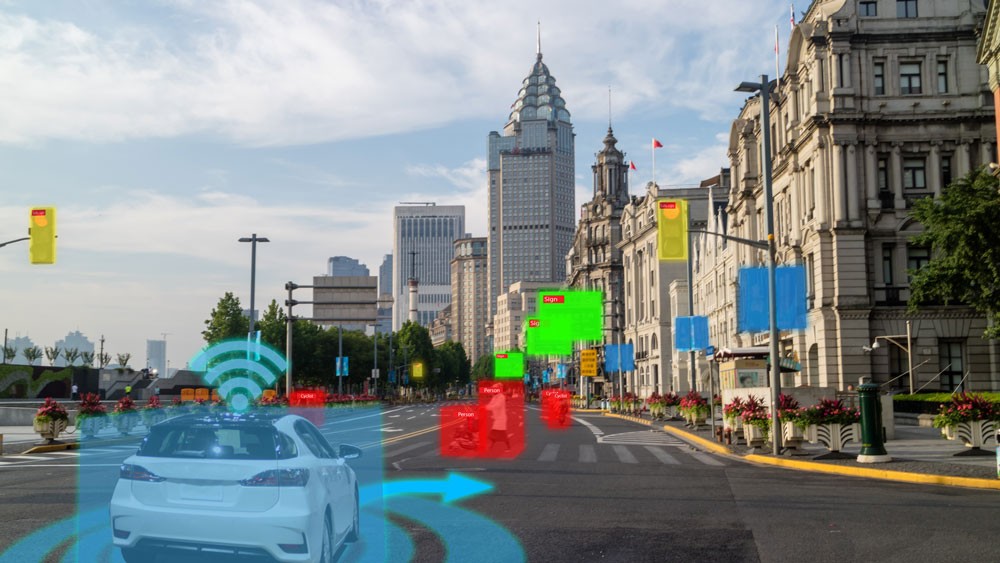

问题是物联网环境中的所有“东西”——从机器上的传感器到恒温器——都连接到网络上,使它们成为黑客的潜在入侵点。

451研究调查反映企业关注。要求对当前或计划的物联网举措进行评论哪种技术或流程,超过600名受访者的55%以上2018年的调查将物联网安全列为重中之重。在一个早前的451研究调查,64%的受访者表示,它们最关心的是传感器和网络模块等IOT端点的认证差,而63%引用过最终用户如何访问其IoT设备和应用程序的无担保企业IoT应用程序和漏洞。

好消息是,从IEEE,微软和思科安全顾问喜欢Kudelski安全提供详细的物联网安全架构,充满了实际物联网安全保护的最佳实践和建议。

该建议表明,解决威胁需要一种解决端点的多管中心方法 - IOT部署中的“东西” - 以及类似于“深度防守”的多重架构,这对企业长期以来一直是必不可少的安全。

保护“东西”或限制带宽

在它“东西互联网(物联网)安全最佳实践”白皮书,IEEE分享了许多建议,用于保护无数的东西在IOT实施中,但并非所有这一切都是实用的。使设备可以访问几个授权的员工,要求设备制造商将对具有数字签名的设备的修改限制为设备固件,并在IOT设备上部署双因素身份验证是许多企业在其遵循的能力中有限的几个例子。.

但另一个IEEE推荐对于任何企业肯定是实用的:限制设备可用的带宽。

来自物联网实现的主要威胁之一是入侵者使用物联网设备发起分布式拒绝服务(DDoS)攻击,向服务器或网站释放大量的数据流量。这就是2016年攻击DNS提供商Dyn时使用的方法,那次攻击导致数百万人的互联网服务中断。它是基于Mirai僵尸网络的,该网络是“由一系列与物联网(IoT)相关的设备构建而成的……从家庭路由器到数字录像机”《福布斯》报道.

大多数物联网设备“都是由商品组件组成的,这些组件的网络能力远远超过了它们应该执行的功能。IEEE白皮书说。

“供应商应该使用硬件和内核级的带宽限制来控制网络传输速率,使之适合每个设备的任务,”IEEE表示。但是企业网络架构师也可以做同样的事情,既可以通过设计限制带宽,也可以在流量超过预定义阈值时使用网络管理工具来限制流量。

IEEE推荐的另一个实际概念是使用虚拟LAN和/或IP地址范围将IoT网络分成段。该想法是使用防火墙来创建表示不同网络段的安全区域,防火墙控制段之间的流量可以通过什么流量。这样的策略可以从所有但授权的用户隔离敏感数据,例如客户财务数据,并且它可以将OT和IT网络分开在工业环境中。

物联网安全参考体系结构

Kudelski提供详细的物联网安全参考架构,充满了安全最佳实践。它认识到企业不能总是保证物联网终端设备的安全,本质上遵循了一种深入防御的方法。

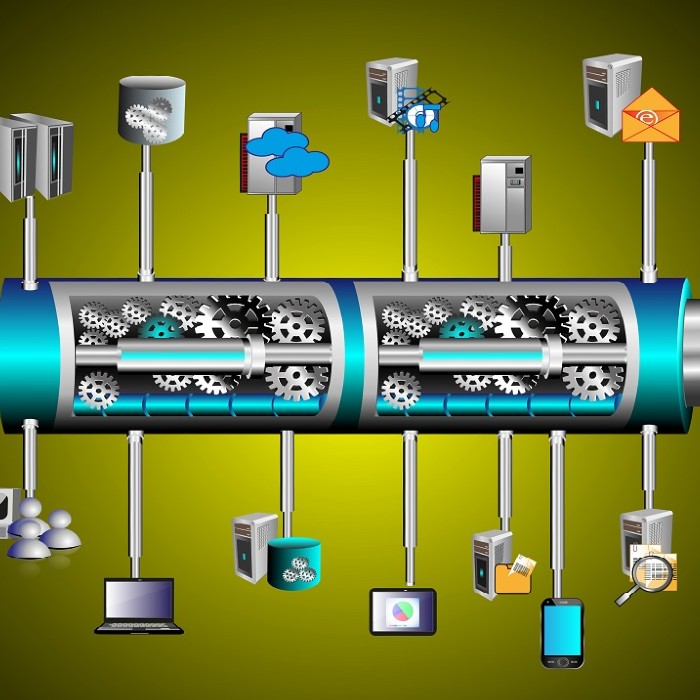

该架构涵盖四层:

设备层,包括物联网硬件、软件、传感器和执行器。

通信层,定义物联网系统所需的通信协议、网络技术和通信服务提供商,以及任何必要的安全协议。

云平台层,包括所有基于Web的服务和云基础架构以及提供竞争优势的智能。该图层还描述了如何在整个网络中流出数据以及存储的位置。

流程层侧重于组织如何将IOT项目与治理,操作,管理流程和业务线系集成。

各层包含各种安全产品和学科,其中包括一些 - 例如“人,过程和程序”遍布所有层。

对供应商的挑战

它仍在IOT演变中,但到目前为止,它看起来它不在最前沿,因为公司正在建立IOT解决方案,肯定不是在最终设备或“事情”中。IEEE基本上是挑战的供应商通过在加密和防篡改等功能中构建能力来加强他们的游戏。

与此同时,库德尔斯基建议的这种深度防御策略是一种合理的方法。

保罗·德斯蒙德是一位特约作家。他是Saratoga B2B.曾任IDG网络世界、雷德蒙德杂志和雷德蒙德频道合作伙伴杂志的编辑。

©2019 Nutanix, Inc.保留所有权利。如需其他法律信息,请去这里.